Navigare nell'ambiente cyber di oggi

Grazie a decenni di esperienza e a molti chilometri percorsi, Ingram Micro ha tracciato un percorso per navigare con successo nell'odierno panorama della cybersecurity.

Con un lavoro di squadra e una direzione comprovata, siamo in grado di unire il luogo in cui vi trovate e quello in cui dovete andare, individuando le soluzioni giuste per proteggere la tecnologia e i dati dei vostri clienti dalle minacce informatiche. Dai data center ai sistemi delle piccole imprese, una strategia e un partner forti per la cybersecurity vi daranno un vantaggio contro attacchi malevoli.

Misure di difesa personalizzate

Tenere il passo con la continua evoluzione della lotta contro i criminali informatici può essere una sfida. Il team di esperti di sicurezza di Ingram Micro può aiutarvi a trovare le soluzioni più adatte alle diverse esigenze dei vostri clienti.

Ottieni un'esperienza comprensiva nel cloud

Tra le variazioni delle infrastrutture private, pubbliche, ibride e multi-cloud e lo sfortunato prestigio della criminalità informatica, è importante sapere come proteggere tutti i diversi ambienti cloud.

Semplifica le complessità della compliance

Ingram Micro è specializzata nell'aiutarvi a identificare i rischi potenziali e le sfide di conformità associate a tutti gli ambienti e le sedi.

Rafforza i sistemi delle PMI

Per le PMI è fondamentale trovare soluzioni a basso costo ma con alti profitti. Il nostro team può aiutare i clienti delle PMI a trovare le risorse giuste per le loro aziende.

Solo alcuni dei partner di fiducia che contribuiscono a fare di noi la scelta sicura per la vostra azienda

Oltre al portfolio di soluzioni supportate da oltre 100 partner di sicurezza fidati, Ingram Micro offre un'ampia gamma di servizi per supportare voi e i vostri clienti nel pre e post vendita. Sfruttate servizi come:

- Penetration testing

- Vulnerability scanning

- Compliance assessments

- Firewall health checks

- Managed security

Con questi servizi e altri ancora, il nostro team può aiutarvi in tutto il vostro percorso di cybersecurity per assicurarvi di avere gli strumenti e le informazioni giuste per fare la scelta migliore per i vostri clienti.

Date ai vostri clienti la massima serenità

Il portfolio di prodotti di Ingram Micro integra i componenti necessari per creare soluzioni di cybersecurity su misura che abbiano senso per i vostri clienti.

Proteggete il mondo che state connettendo per i vostri clienti e portate scalabilità. In qualità di consulenti di cybersecurity, vogliamo sostenervi nel vostro percorso offrendovi servizi gratuiti e privi di rischi, come QS Solutions CSAT e Eyesight. Vi aiuteremo a capire di cosa hanno bisogno i vostri clienti e ad aiutarli a ottenere la giusta protezione.

CSAT gratuito per ambienti Microsoft

Il nostro strumento di assessment gratuito CSAT è specializzato in ambienti Microsoft per fornirvi una panoramica delle potenziali vulnerabilità e delle raccomandazioni di mitigazione.

Eyesight: report gratuito di Public Discovery

Il rapporto Eyesight aiuta le organizzazioni a determinare il proprio livello di rischio di esposizione. Si basa sulle informazioni pubbliche dell'azienda disponibili su Internet.

Una guida nel viaggio fra le sfide e le soluzioni di security

Aree di Cybersecurity

Che cos'è la cybersecurity?

La cybersecurity è un sistema che protegge l'hardware, il software e i dati di un'azienda dalle minacce informatiche. Queste minacce informatiche comprendono i centri dati e altri sistemi informatici. Grazie a una solida strategia di cybersecurity, l'azienda può difendersi da attacchi dannosi creati per accedere, distruggere o estorcere i sistemi degli utenti e i dati sensibili. La sicurezza informatica svolge anche un ruolo importante nella prevenzione degli attacchi che interrompono le operazioni di sistema di un'azienda.

Ingram Micro Cybersecurity fornisce ai nostri partner solide soluzioni di mercato, tecnologia e servizi professionali. L'obiettivo è aiutare i partner a creare una strategia di cybersecurity efficace. Qui troverete informazioni sui principali punti dolenti della cybersecurity e sulle soluzioni per risolverli. In ogni area della cybersecurity, troverete i fornitori e i servizi che Ingram Micro ha da offrire. Troverete anche le nostre informazioni di contatto locali per poter contattare uno dei nostri specialisti di supporto alla cybersecurity.

I Paint Point dei tuoi clienti di Cybersecurity

La carenza di competenze e risorse nella cybersecurity

Nonostante sia una delle competenze più richieste dalla forza lavoro, i professionisti della cybersecurity scarseggiano. Si prevede che questa carenza persista a causa della natura in continua evoluzione delle minacce informatiche e della crescente domanda di competenze in materia di sicurezza informatica. La carenza di professionisti della cybersecurity è una sfida persistente per le organizzazioni di tutto il mondo. Infatti, da una recente indagine condotta tra i responsabili delle decisioni in ambito IT di otto Paesi, è emerso che l'82% dei datori di lavoro segnala una carenza di competenze in materia di cybersecurity e il 71% ritiene che questa carenza di talenti causi danni diretti e misurabili alle loro organizzazioni. Per affrontare questo problema, le organizzazioni potrebbero intraprendere azioni quali l'aumento della formazione in materia di cybersecurity, l'offerta di incentivi per attrarre e trattenere i professionisti della cybersecurity e la collaborazione con gli istituti di formazione per sviluppare i talenti della cybersecurity.

Cosa fare

L'evoluzione del panorama delle minacce alla sicurezza informatica rende fondamentale per le organizzazioni continuare a fortificare le proprie reti di sicurezza informatica. Nel considerare le strategie di cybersecurity, i leader devono considerare due fattori:

1. Advanced solutions

Le organizzazioni devono affrontare le minacce in tempo reale in ambienti IT complessi e distribuiti. Ingram Micro dispone di una serie di soluzioni di fornitori che possono aiutare a risolvere il divario di competenze in materia di cybersecurity. Per saperne di più, consultate le nostre offerte MDR e cloud.

2. Team di esperti che hanno le conoscenze e le competenze per gestire efficacemente la cybersecurity

Ingram Micro dispone di un'ampia gamma di servizi che aiutano i nostri partner a gestire la sicurezza informatica dei loro clienti. Forniamo le risorse e le competenze necessarie per garantire che i vostri dipendenti siano efficienti dal punto di vista informatico. Per ulteriori informazioni, consultate i nostri Servizi professionali.

A causa dell'aumento del lavoro da remoto, le organizzazioni hanno accelerato le iniziative di cloud computing e stanno distribuendo nuovi tipi di dispositivi. Le sfide della gestione della postura di sicurezza sono amplificate dalla crescente superficie di attacco. Quando un'azienda intraprende una trasformazione digitale, deve affrontare sfide di gestione, vulnerabilità e potenziali compromissioni del sistema. Per affrontare questi problemi, le organizzazioni possono implementare un segmento di mercato specifico chiamato cloud security posture management (CSPM).

I vantaggi principali del CSPM

- Rimedia automaticamente alle configurazioni errate del cloud

- Contribuisce a mantenere le best practice per una varietà di servizi cloud

- Mappa gli stati attuali della configurazione del cloud

- Monitora le autorizzazioni degli account di archiviazione, i bucket e la crittografia per i rischi di conformità.

- Funziona con IaaS, SaaS e PaaS in ambienti cloud ibridi e multi-cloud.

Raccomandazioni

Sia la nostra offerta di sicurezza per il cloud che la soluzione del fornitore vi aiuteranno a gestire i rischi associati ai vostri ambienti cloud. Per comprendere e valutare la postura di sicurezza informatica del vostro cliente, vi abbiamo fornito un'ampia gamma di servizi di sicurezza offensiva (test di penetrazione). Questo servizio vi aiuterà a riconoscere le minacce e a comprendere la superficie di attacco del vostro cliente, in modo da poter proporre un piano accurato di miglioramento della cybersecurity.

Per Cybersecurity Compliance si intende l'adesione a standard e requisiti normativi stabiliti da agenzie, leggi o gruppi di autorità.

Il settore della cybersecurity offre numerosi standard relativi alla sicurezza, alla privacy e alla protezione dei dati. Questi standard sono stati creati per eseguire determinati controlli e riguardano vari principi di sicurezza delle informazioni, come la riservatezza, l'integrità e la disponibilità dei dati all'interno della rete dell'organizzazione. Gli standard di sicurezza informatica sono stati creati per proteggere il settore della sicurezza informatica dalle crescenti minacce.

Esistono già diversi standard e l'anno prossimo, con l'applicazione della NIS 2.0 in ottobre, molte aziende dell'UE (e le aziende extraeuropee che collaborano con loro) saranno costrette a conformarsi ai suoi requisiti, garantendo la protezione dei loro dati, dell'identità e delle informazioni personali di clienti e dipendenti. Ecco i requisiti inclusi nel quadro normativo:

Ingram Micro offre un servizio di consulenza per aiutare i nostri partner a comprendere i requisiti inclusi nella NIS 2.0. Il nostro team di servizi professionali può aiutarvi a identificare le lacune o le tecnologie mancanti eseguendo un'ampia gamma di servizi, tra cui strumenti gratuiti come C-SAT e Eyesight (il cui link è riportato di seguito), e analisi più approfondite attraverso Penetration Test per valutare la postura di cybersecurity vostra o del vostro cliente. Si prega di notare che, come parte dei requisiti inclusi in questo framework, è obbligatorio eseguire un Proactive Security Event Discovery che può essere eseguito dal nostro team di Offensive Security.

Contattaci per ulteriori informazioni

L'errore umano è spesso citato come la più grande sfida alla privacy e alla sicurezza dei dati. Gli analisti della sicurezza avvertono che i dipendenti possono utilizzare password deboli, cancellare dati per errore e cadere vittima di attacchi di phishing. Per ridurre questi rischi, gli esperti di sicurezza dovrebbero creare un programma di sensibilizzazione alla sicurezza per educare i dipendenti sull'importanza della sicurezza informatica.

Ecco alcune raccomandazioni per proteggere la privacy e la sicurezza dei dati aziendali:

- Gateway di sicurezza per le e-mail

- Gateway di sicurezza web

- Gestione degli accessi privilegiati (PAM)

- Autenticazione a più fattori (MFA)

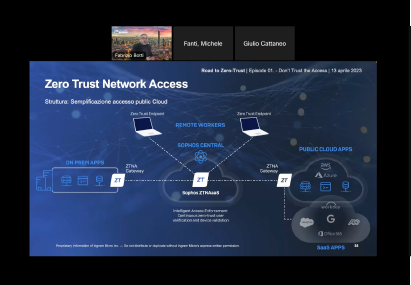

- Accesso alla rete a fiducia zero (ZTNA)

- Sicurezza delle password

- Prevenzione della perdita di dati (DLP)

- Trasferimento dei dati

Il lavoro a distanza è diventato parte integrante della cultura del lavoro e ci sono rischi di cybersicurezza ad esso associati. Ecco alcuni dei rischi di cybersecurity che i vostri dipendenti potrebbero incontrare:

Connessione Wi-Fi non protetta: I dipendenti potrebbero utilizzare una connessione Wi-Fi non protetta che l'azienda non possiede e controlla. Anche se la connessione è crittografata tramite HTTPS, le informazioni sensibili inviate attraverso questa rete sono vulnerabili all'intercettazione. Ad esempio, negli attacchi informatici i criminali possono dirottare la vostra connessione a un server e ritrasmettere i dati tra voi e il server. Di conseguenza, possono accedere a tutto, compresi nomi utente, password e altri contenuti.

Come proteggere le connessioni Wi-Fi pubbliche: Connessione VPN privata.

Dispositivi non protetti: Alcuni dipendenti utilizzano i loro dispositivi personali per lavorare, oppure utilizzano dispositivi obsoleti. Questo può causare un grande rischio per qualsiasi azienda, per questo è fondamentale disporre della giusta tecnologia in grado di controllare e monitorare i dispositivi personali.

Come proteggere i dispositivi personali: Tecnologia ZTNA o tecnologia BYOD (Bring Your Own Device). Malware tramite attacco di phishing:

Il malware è ovunque. Se non si dispone della giusta protezione contro le minacce informatiche, la rete aziendale può essere compromessa e i dati possono andare persi per sempre.

Come proteggersi: Gateway di sicurezza per le e-mail, programma di formazione e sensibilizzazione sul phishing, filtro web/DNS e protezione degli end point.

Password e autenticazione deboli: Le password deboli rappresentano una vulnerabilità in qualsiasi ecosistema di sicurezza e i criminali informatici sono pronti a sfruttarla. I criminali informatici sfruttano rapidamente questa vulnerabilità: si basano sull'uso di password facili da decifrare e sul riutilizzo della stessa password per diversi accessi.

Come proteggerli: Autenticazione a più fattori (MFA), gestione degli accessi privilegiati (PAM) e gestione delle password.

Human-Driven Security per la

Cyber Posture dei tuoi clienti

![]()

Security Assessment & PenTest

Un gruppo di analisti di Cybersecurity dedicato alla valutazione della Security Posture dei tuoi clienti: Vulnerability Assessment, Penetration Test, Adversarial Simulation e Exposure Index.

![]()

Security Operations Center (SOC)

Un team di specialisti che difende le reti dei tuoi clienti 24/24h monitorando, analizzando e mitigando minacce avanzate prima che le soluzioni tradizionali siano in grado di rilevarle.

Il Centro di Eccellenza Cybersecurity di Bologna offre supporto tecnico a cura di professionisti altamente specializzati, accompagnando i nostri partner lungo tutto il percorso di vendita, dalla fase di Pre-Sales e Solution Design fino al Traning-on-the-job, Post-Sales e ai Corsi di Certificazione.